Was ist NIS-2? – Was hinter der neuen EU-Richtlinie steckt und welche Pflichten jetzt gelten

Die NIS-2-Richtlinie (Network and Information Security 2) ist das Herzstück der neuen EU-Strategie zur Stärkung der Cybersicherheit von Netz- und Informationssystemen in allen Mitgliedstaaten. Mit dem NIS-2 Umsetzungs- und Cybersicherheitsstärkungsgesetz (NIS-2UmsuCG) übersetzt Deutschland die Vorgaben in nationales Recht – von der Definition der betroffenen Sektoren über die Geltungsbereiche bis hin zu verbindlichen Meldepflichten für Sicherheitsvorfälle.

Unternehmen, Behörden und Betreiber, welche zu den kritischen Infrastrukturen gehören (KRITIS-Betreiber) müssen innerhalb einer kurzen Frist von 3 Jahren ihre IT-Sicherheit auf ein höheres Cybersicherheitsniveau heben. Alle anderen betroffenen Unternehmen haben keine festgelegte Frist, sind aber dringend angehalten, sich um die Einhaltung und Erfüllung der Richtlinie zu kümmern. Die Richtlinie schreibt Risikomanagement-Maßnahmen, Notfallverfahren inklusive Backup Management und klare Incident-Response-Prozesse vor.

Ob Sie zur Kategorie der besonders wichtigen Einrichtungen zählen oder zu den wichtigen Einrichtungen – die NIS-2 Richtlinie verlangt eine ganzheitliche Umsetzung und fortlaufende Überprüfung Ihrer Sicherheitsmaßnahmen und Verfahren.

Dieser Artikel liefert Ihnen einen verständlichen Fahrplan von den Grundlagen und dem Geltungsbereich über essenzielle Sicherheitsmaßnahmen bis hin zu praxisnahen Werkzeugen und Beispielen aus der IT-Sicherheit – so kann Ihr Unternehmen NIS-2 nicht nur erfüllen, sondern echte Cyber-Resilienz ausbauen und Vertrauen schaffen.

Die wichtigsten Informationen im Überblick

- Umfang & Pflichten: Die NIS-2-Richtlinie greift ab 16. Januar 2023 für rund 30.000 EU-Unternehmen – von Betreibern kritischer Anlagen bis zu wichtigen Einrichtungen – und schreibt verbindliche Risikomanagement-, Melde- und Sicherheitsmaßnahmen für Netzwerk- und Informationssysteme vor.

Sofortiger Handlungsbedarf: Starten Sie jetzt mit der Risikoanalyse, dem Aufbau eines Incident-Management-Prozesses, Business-Continuity-Plänen und der Lieferkettensicherheit, um die Fristen (Erstmeldung in 24 Std., erste Bewertung in 72 Std., Abschlussbericht in 1 Monat) einzuhalten.

- Chance für Digital Trust: Die konsequente Umsetzung der NIS-2-Vorgaben hebt Ihr Cybersicherheitsniveau, stärkt das Vertrauen von Kunden und Investoren und positioniert Ihr Unternehmen als Vorreiter in IT-Sicherheit und Digital Trust.

Kurz und einfach erklärt Was ist NIS-2?

Die NIS-2-Richtlinie (Network and Information Security Directive 2, Richtlinie (EU) 2022/2555) ist das zentrale EU-Regelwerk zur Stärkung der Cybersicherheit von Netz- und Informationssystemen. Ziel ist es, ein einheitliches Sicherheitsniveau im EU-Binnenmarkt zu etablieren, indem klare Pflichten für Risikomanagement, Meldeprozesse und Business Continuity definiert werden.

Seit ihrem Inkrafttreten am 16. Januar 2023 müssen alle Mitgliedstaaten die Vorgaben bis spätestens 17. Oktober 2024 in nationales Recht überführt haben – in Deutschland über das NIS-2-Umsetzungs- und Cybersicherheitsstärkungsgesetz (NIS-2UmsuCG), welches jedoch aufgrund der vorgezogenen Bundestagswahlen im Februar 2025 aller Wahrscheinlichkeit nach frühestens im zweiten Quartal 2025 in Deutschland umgesetzt wird.

Von NIS-1/KRITIS hin zu NIS-2

Unter der ersten NIS-Richtlinie (2016) mussten Mitgliedstaaten nur Grundschutzmaßnahmen für Betreiber „wesentlicher Dienste“ umsetzen – darunter Energie, Verkehr, Gesundheit und Digital Infrastructures. In Deutschland erfolgte die Umsetzung über das IT-Sicherheitsgesetz (IT-SiG) und das KRITIS-Dachgesetz zur Umsetzung der CER-Richtlinie (EU 2022/2557), die rund 4.000 Anlagenbetreiber adressierten.

NIS-2 hingegen weitet den Anwendungsbereich massiv aus und ersetzt die fragmentierte KRITIS-Definition durch ein EU-weit einheitliches System: 18 Sektoren werden in „wesentliche“ und „wichtige“ Einrichtungen getrennt, Schwellenwerte (≥ 50 Mitarbeitende oder ≥ 10 Mio. € Umsatz) gelten nun für nahezu 30 000 Unternehmen.

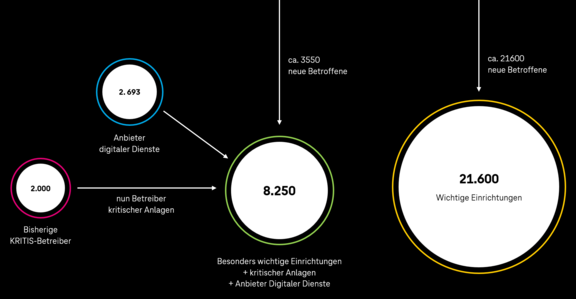

Betroffene Unternehmen in Zahlen:

Warum NIS-2 für Unternehmen zum Gamechanger wird

NIS-2 geht weit über reine technische Mindeststandards hinaus und macht Cybersicherheit zur Chefsache: Die Geschäftsleitung ist persönlich in der Pflicht, Risikomanagement-Maßnahmen zu billigen und zu überwachen, andernfalls drohen Bußgelder von bis zu 2 % des weltweiten Konzernumsatzes und sogar persönliche Haftung.

Gleichzeitig zwingt die Richtlinie Unternehmen zu einem ganzheitlichen Blick auf ihr Cybersicherheitsniveau – von Angriffserkennungssystemen über Lieferkettensicherheit bis hin zu strikten Meldepflichten. Wer diesen Wandel als Chance begreift, kann nicht nur interne Prozesse optimieren, sondern sich durch nachweisliche Digital Trust-Kompetenz einen Vorsprung im Markt sichern und die Vertrauensbeziehung zu Kunden, Partnern und Aufsichtsbehörden stärken.

Zielsetzung und Chancen der Richtlinie

Die NIS-2-Richtlinie verfolgt ambitionierte Ziele: Sie will ein EU-weit einheitliches Sicherheitsniveau schaffen, indem sie bisherige Umsetzungsunterschiede zwischen den Mitgliedstaaten beseitigt und vergleichbare Mindeststandards bei Netz- und Informationssicherheit festschreibt.

Im Zentrum steht ein klarer, risikobasierter Ansatz: Unternehmen müssen systematische Risikoanalysen durchführen, wesentliche Sicherheitsmaßnahmen nach aktuellem Stand der Technik umsetzen und ihre Business Continuity-Konzepte ständig anpassen.

Darüber hinaus soll NIS-2 den Weg für echten Digital Trust ebnen: Organisationen, die die neuen Vorgaben integrieren, können Compliance nicht nur als Pflicht, sondern als wertschöpfendes Qualitätsmerkmal kommunizieren und so in der DACH-Region und darüber hinaus Vertrauen gewinnen. Durch gezielte Schulungen, den Einsatz von Backup Management-Systemen und transparenten Meldewegen werden Unternehmen langfristig resilienter und wettbewerbsfähiger.

NIS-2-Anwendungsbereich: Wer muss jetzt handeln?

Mit der zweiten EU-Richtlinie zur Netz- und Informationssicherheit wird der Kreis der verpflichteten Unternehmen drastisch ausgeweitet. Wo NIS-1 nur ausgewählte KRITIS-Betreiber im Blick hatte, gilt NIS-2 künftig für 18 Sektoren und bis zu 30.000 Organisationen in ganz Europa. Ob Ihr Unternehmen zu den „wesentlichen“ oder „wichtigen Einrichtungen“ gehört und damit unmittelbar in die Umsetzung der NIS-2 einsteigen muss, bestimmt sich anhand von Sektor-, Größen- und Fristenkriterien.

Wie gut ist Ihr Unternehmen vorbereitet?

Wie gut ist Ihr Unternehmen vorbereitet?

Machen Sie den NIS-2 Check – bevor Pflichten zu Problemen werden. ✓fundierte Ist-Analyse zum Erfüllungsgrad der NIS-2-Anforderungen ✓detaillierter Maßnahmenplan & individuelle Beratung durch erfahrene ISMS-Expert*innen

Zum NIS-2-CheckGeltungsbereich, Sektoren und „KRITIS 3.0“

Die NIS-2-Richtlinie erweitert den bisherigen KRITIS-Begriff (= „Kritische Infrastruktur“) zu einem „KRITIS 3.0“, der weit über klassische Betreiber kritischer Anlagen hinausgeht.

Neben Energieversorgern und Gesundheitsdienstleistern sind nun 18 Sektoren als essenziell eingestuft, darunter Transport & Verkehr, Finanzwesen, Wasser- und Abfallwirtschaft sowie Digitale Infrastruktur wie Cloud- und Rechenzentrumsdienste.

Dieses EU-weit einheitliche Geltungsbereichs- und Sektor-Schema beseitigt nationale Lücken und sorgt dafür, dass Betreiber von Netz- und Informationssystemen in allen wichtigen Wirtschaftsbereichen verbindliche Sicherheits- und Meldepflichten erfüllen müssen. Damit wird Cyber-Resilienz nicht mehr nur für ausgewählte KRITIS-Betreiber, sondern für die gesamte kritische Infrastruktur in Deutschland und der EU zum Standard.

Größenkriterien und Schwellenwerte

Ob eine Organisation als wesentliche oder wichtige Einrichtung gilt, hängt nicht nur vom Sektor, sondern entscheidend von ihrer Größe ab. Kleinst- und Kleinunternehmen (unter 50 Mitarbeitenden bzw. unter 10 Mio. € Jahresumsatz) bleiben außen vor, alle anderen müssen prüfen:

- Wichtige Einrichtungen: Mittelständler mit mindestens 50 Mitarbeitenden oder 10 Mio. € Umsatz und Bilanzsumme.

- Wesentliche Einrichtungen: Große Unternehmen ab 250 JAE oder 50 Mio. € Umsatz und 43 Mio. € Bilanzsumme.

Zusätzlich gelten Sonderregelungen für Vertrauensdiensteanbieter, DNS-Registries und Betreiber öffentlicher Telekom-Netze, die unabhängig von ihrer Größe unter NIS-2 fallen. Speziell KRITIS-Betreiber müssen darüber hinaus den Nachweis ihrer Risikomanagement-Maßnahmen erbringen – ein deutlich höherer Standard als bisher.

Fristen und Deadlines

Die Uhr tickt: Seit dem 16. Januar 2023 ist NIS-2 in Kraft, und alle EU-Mitgliedstaaten hatten bis zum 17. Oktober 2024 Zeit, sie ins nationale Recht zu überführen. In Deutschland soll das das „NIS-2-Umsetzungs- und Cybersicherheitsstärkungsgesetz“ (NIS-2UmsuCG) übernehmen. Wie bereits erwähnt, ist in Deutschland jedoch voraussichtlich erst Ende 2025 mit einem entsprechenden Gesetz zu rechnen.

Ab dem Zeitpunkt des Inkrafttretens des NIS-2UmsuCG gelten die neuen Pflichten unmittelbar – Melde- und Registrierungspflichten müssen binnen drei Monaten nach Inkrafttreten umgesetzt werden. Betroffene wesentliche und wichtige Einrichtungen müssen in dieser Frist beim BSI einen offiziellen NIS-2-Kontakt benennen und ihre Systeme sowie Backup-Management- und Incident-Reporting-Verfahren bereitstellen.

Wer diese Fristen verpasst, riskiert nicht nur Bußgelder bis zu 500.000 €, sondern gerät sofort in die Aufsicht des BSI und muss verbindliche Anweisungen befolgen. Jetzt ist der Moment, interne Prozesse final zu verankern, Verantwortlichkeiten zu klären und Ihre Organisation auf die Registrierung und erste Meldungen vorzubereiten.

NIS-2 Pflichten: Technische und organisatorische Anforderungen

Moderne Cybersecurity endet nicht bei Firewalls und Malware-Scannern: Unter der neuen EU-NIS-2-Richtlinie müssen technische und organisatorische Maßnahmen nahtlos verzahnt werden, um ein wirklich belastbares Sicherheitsniveau zu erreichen.

Ein zentraler Baustein ist dabei das unternehmensweite Risikomanagement, das Schwachstellen auslotet, Risiken priorisiert und Sicherheitsmaßnahmen so steuert, dass sie in Ihrem Netzwerk und Ihren Informationssystemen wirksam greifen. Nur wer klare Prozesse etabliert und diese kontinuierlich auf den Prüfstand stellt, kann Sicherheitsvorfälle frühzeitig erkennen, korrekt bewerten und fristgerecht melden – und so die neuen Meldepflichten zuverlässig erfüllen.

Risikomanagement und Sicherheitsstrategien

Ein belastbares Risikomanagement ist weit mehr als eine einmalige Analyse: Es ist ein fortlaufender Zyklus aus Identifikation, Bewertung, Behandlung und Monitoring aller Risiken, die Ihre Geschäftsprozesse und kritischen Assets bedrohen. Unter NIS-2 muss die Geschäftsleitung diese Strategie nicht nur absegnen, sondern auch aktiv begleiten.

Zu Beginn steht die Erfassung aller relevanten Informationswerte – von Servern über Industrieanlagen bis zu Cloud-Diensten. Anschließend wird mithilfe bewährter Methoden (z. B. ISO 27005, FAIR) geprüft, welche Bedrohungen (z. B. Cyberangriffe, Systemausfälle, Insider-Risiken) mit welcher Eintrittswahrscheinlichkeit und Schadenshöhe zu rechnen sind.

Auf dieser Basis leiten Sie Maßnahmen ab, die dem Grundsatz der Verhältnismäßigkeit folgen: Je gravierender das Risiko, desto umfangreicher die Absicherung – von Backup Management bis zur Einführung eines Identity-and-Access-Management-Systems.

Die abgestimmten Sicherheitsstrategien werden in einem Security Policy Framework dokumentiert und in die Unternehmensprozesse integriert. Automatisierte Dashboards und regelmäßige Reifegrad-Checks sorgen dafür, dass Ihre IT-Sicherheit nicht stagniert, sondern kontinuierlich verbessert wird.

Risikoanalyse

Eine fundierte Risikoanalyse beginnt mit der Erstellung eines Asset-Inventars, in dem sämtliche Hardware, Software und Datenbestände erfasst werden. Anschließend bewertet ein interdisziplinäres Team aus IT, Rechtsabteilung und Fachbereichen die Risiken nach einem Drei-Säulen-Modell:

- Vertraulichkeit (Schutz vor Datenabfluss),

- Integrität (Absicherung gegen Manipulation)

- Verfügbarkeit (Fortbestand kritischer Prozesse).

Mithilfe von Threat-Intelligence-Feeds und internen Log-Daten wird die Analyse um aktuelle Bedrohungsinformationen ergänzt. Die Ergebnisse fließen optimalerweise in ein Risikomatrix-Tool, das Szenarien visualisiert und klar priorisiert. Einmal implementiert, erfolgt die Risikoanalyse mindestens jährlich oder bei wesentlichen Änderungen in Ihrer IT-Landschaft.

Phishing-Angriffe als Beispiel-Szenario

Phishing bleibt das Einfallstor Nr. 1: Mit täuschend echten E-Mails zielen Angreifer auf Anmeldedaten und vertrauliche Informationen ab. Im Rahmen Ihrer Risikoanalyse ermitteln Sie, mit welchem Aufwand und welcher Wahrscheinlichkeit ein erfolgreicher Phishing-Angriff Ihr Unternehmen lahmlegen könnte. Auf dieser Basis definieren Sie dreistufige Gegenmaßnahmen:

- Technisch: E-Mail-Filter mit KI-gestützter Anomalie-Erkennung, DMARC/SPF-Prüfung und URL-Sandboxing.

- Organisatorisch: Regelmäßige Awareness-Trainings und verpflichtende Phishing-Simulationen, um das Verhalten aller Mitarbeitenden zu schulen.

- Prozessual: Klare Meldeketten, damit verdächtige Vorfälle sofort der IT-Security gemeldet werden und ein Incident-Response-Team automatische Gegenmaßnahmen (z. B. Credential-Reset) anstoßen kann.

Durch diese Kombination aus Technologie, Schulung und klaren Prozessen minimieren Sie das Risiko von Datendiebstahl und erfüllen zugleich die Mindestanforderungen der NIS-2-Richtlinie an ein modernes Phishing-Management.

Incident Management und Prozessanpassung

Ein robustes Incident Management geht weit über die reine Störungsbehebung hinaus: Es verankert klare Abläufe, Zuständigkeiten und Eskalationspfade, damit im Ernstfall jede Sekunde zählt und Meldefristen sicher eingehalten werden.

Unter der NIS-2-Richtlinie müssen Sie klare Verantwortlichkeiten definieren, ein zentrales Ticketing-System für Vorfälle einrichten und einen Incident-Response-Plan implementieren, der technische, organisatorische und kommunikative Schritte verzahnt. Nur so gelingt es, Schäden zu begrenzen, regulatorische Meldefristen einzuhalten und Vertrauen bei Kunden und Behörden zu stärken.

Meldefristen (24 Stunden – 72 Stunden)

Sobald ein erheblicher Sicherheitsvorfall erkannt ist, beginnt die Uhr: Innerhalb von 24 Stunden muss eine Erstmeldung an das Bundesamt für Sicherheit in der Informationstechnik (BSI) erfolgen, in der Sie Verdacht auf Angriffsmuster, betroffene Systeme und potenzielle grenzüberschreitende Auswirkungen skizzieren.

Bis 72 Stunden nach Kenntniserlangung ist eine detaillierte Bewertung nachzureichen, inklusive erster Einschätzung der Schadenshöhe und der eingeleiteten Sofortmaßnahmen. Diese strikten Meldefristen zielen darauf ab, die gesamte Network and Information Security in der EU synchron hochzuhalten und erlaubt den Behörden, unmittelbar gegenzusteuern.

Business Continuity

Parallel zum Incident Management ist ein robustes Business Continuity Management (BCM) Pflicht: Es umfasst Notfallpläne, Backup-Strategien und Wiederanlauf-Szenarien, die im Ernstfall den Betrieb kritischer Prozesse sichern.

Die Planung beginnt mit einer Business Impact Analyse, in der Sie priorisieren, welche Anwendungen, Systeme und Daten zuerst wiederhergestellt werden müssen. Anschließend definieren Sie Recovery Time Objectives (RTO) und Recovery Point Objectives (RPO), um technische und organisatorische Maßnahmen (z. B. redundante Datenzentren, Offline-Backups, georedundante Speicherung) zu kalibrieren. Regelmäßige Notfallübungen und Audits stellen sicher, dass Pläne nicht nur auf dem Papier existieren, sondern im Krisenfall reibungslos greifen.

-> Erfahren Sie mehr über die technischen und organisatorischen Anforderungen an die NIS-2-Umsetzung

Management-Haftung, Bußgelder und Kontrollen durch Behörden

Die NIS-2-Richtlinie erhöht die persönliche Haftung von Vorstand und Management: Bei fahrlässiger oder verspäteter Umsetzung von Risikomanagementmaßnahmen haften Führungskräfte mit ihrem Privatvermögen.

Parallel dazu drohen bei Verstößen gegen Melde- oder Registrierungspflichten Geldbußen von bis zu 10 Mio. € oder 2 % des Vorjahresumsatzes für besonders wichtige Einrichtungen (bzw. 7 Mio. € bzw. 1,4 % für wichtige Einrichtungen).

Nationale Aufsichtsbehörden wie das BSI dürfen Vor-Ort-Kontrollen durchführen, verbindliche Anweisungen erlassen und bei Nichterfüllung Zertifikate entziehen oder Geschäftsverbote aussprechen. Ein proaktives Compliance-Monitoring mit Audit-Reports und D&O-Versicherung ist daher unerlässlich.

Lieferkettensicherheit und geforderte Mindestmaßnahmen

NIS-2 rückt die Sicherheit in der Lieferkette ins Zentrum: Sie müssen nicht nur Ihre eigenen Systeme schützen, sondern auch sicherstellen, dass Dienstleister und Zulieferer den gleichen Standard einhalten. Dazu gehören

- Vertragliche SLAs mit klaren Sicherheits- und Compliance-Vorgaben

- Supplier Risk Assessments zur Bewertung des Cyber-Reifegrads externer Partner

- Kontinuierliches Monitoring und periodische Audits bei Drittanbietern.

Die Richtlinie verlangt einen gefährdungsübergreifenden Ansatz, der technische (z. B. MFA, Verschlüsselung), organisatorische (z. B. Zugriffskonzepte) und prozessuale Maßnahmen (z. B. Schwachstellen-Management) entlang der gesamten Wertschöpfungskette verankert. Nur so stellen Sie sicher, dass ein kompromittierter Zulieferer nicht das Sicherheitsniveau Ihrer eigenen Netz- und Informationssysteme untergräbt.

Umsetzung von NIS-2: So starten Sie Ihr Projekt erfolgreich

Jetzt, da Sie die Hintergründe, Ziele und Pflichten der NIS-2-Richtlinie verstanden haben, stellt sich die Frage: Wie bringen Sie Ihr Unternehmen rasch und strukturiert in Einklang mit den neuen Vorgaben? Eine pragmatische, aber gründliche Umsetzung schützt nicht nur Ihre Netz- und Informationssysteme, sondern stärkt auch IhreWettbewerbsfähigkeit und Ihr Digital-Trust-Profil in einem zunehmend anspruchsvollen Markt.

Im Folgenden erfahren Sie, warum es gerade jetzt gilt, aktiv zu werden, wie Sie in fünf klaren Schritten Ihren Projektstart gestalten und woran Sie erkennen, ob Ihre NIS-2-Readiness bereits auf Kurs ist.

Warum Sie jetzt aktiv werden sollten

Die Frist zur Überführung der NIS-2-Richtlinie in deutsches Recht ist bereits abgelaufen und der erste Regierungsentwurf für das entsprechende Umsetzungsgesetz liegt bereits vor. Es wird erwartet, dass das Gesetz zur Mitte bis Ende dieses Jahres verabschiedet wird – und ab da an gelten die Fristen zur Umsetzung in den betroffenen Unternehmen. Gleichzeitig verzeichnen Unternehmen in kritischen Infrastrukturen und wichtigen Sektoren einen Anstieg von Cyberangriffen im zweistelligen Prozentbereich.

Wer frühzeitig beginnt, Cyberrisiken systematisch zu managen und Governance-Strukturen aufzubauen, profitiert doppelt: Sie vermeiden Bußgelder und Haftungsrisiken, und Sie schaffen Vertrauen bei Kunden, Partnern und Investoren, indem Sie zeigen, dass Sie IT-Sicherheit nicht als lästige Pflicht, sondern als strategischen Erfolgsfaktor begreifen.

Der Projektstart – in 5 Schritten zur NIS-2-Readiness

Ein erfolgreicher Projektstart lebt von klaren Rollen, pragmatischen Zwischenzielen und einer stringenten Dokumentation. Gerade wenn es gilt, die NIS-2-Richtlinie zügig in die betriebliche Praxis zu überführen, helfen strukturierte Abläufe, Ressourcen effizient einzusetzen und zugleich die Vorgaben des NIS-2-Umsetzungs- und Cybersicherheitsstärkungsgesetzes sicher abzudecken.

Die folgenden fünf Phasen bieten Ihnen einen bewährten Fahrplan für Ihre NIS-2-Umsetzung:

- Governance & Verantwortung definieren

Bevor technische Maßnahmen greifen, braucht es einen „Steuermotor“: Richten Sie ein bereichsübergreifendes Lenkungsgremium ein und benennen Sie eine NIS-2-Compliance-Verantwortung auf Geschäftsleitungsebene. So stellen Sie sicher, dass Entscheidungen zu Sicherheitsstrategien und Risikomanagement direkt eskaliert und freigegeben werden. - Gap- und Risikoanalyse durchführen

Eine Gap-Analyse Ihrer aktuellen IT-Sicherheit zeigt Lücken zwischen Ihrem Status quo und den Vorgaben der NIS-2-Richtlinie auf. Ermitteln Sie systematisch, welche Netz- und Informationssysteme besonders schützenswert sind, und erfassen Sie Risiken von Phishing über Systemausfälle bis hin zu Lieferkettenschwächen. Ein schriftliches Risikoregister schafft Transparenz und bildet die Basis für alle folgenden Schritte. - Maßnahmen-Roadmap entwickeln

Priorisieren Sie die offenbarten Lücken nach dem Risikopotential und der Dringlichkeit der Maßnahmen. Legen Sie konkrete Arbeitspakete fest – etwa die Einführung von Multi-Faktor-Authentifizierung, ein Backup-Management nach BSI-IT-Grundschutz oder die Anpassung Ihrer Incident-Response-Prozesse – und ordnen Sie jedem Paket Verantwortliche, Budget und Meilensteine zu. Ein typischer Zeitplan spannt sich idealerweise über Quartale, damit sich Änderungen in Prozessen und Systemen etabliert getestet werden können. - Implementierung & Training

Starten Sie mit den Maßnahmen hoher Priorität und integrieren Sie parallel Sensibilisierungsmaßnahmen für Ihre Mitarbeitenden. Nur wenn alle Beteiligten verstehen, warum sie neue Passwortregeln einhalten oder Notfallübungen durchführen müssen, entsteht echte Resilienz. Dokumentieren Sie jeden Umsetzungsschritt – von technischen Konfigurationsänderungen bis hin zu Schulungszertifikaten –, um später Nachweispflichten gegenüber Behörden oder Auditor*innen zu erfüllen. - Monitoring & Audit

Etablieren Sie ein fortlaufendes Reporting Ihrer Cybersicherheitsindikatoren: Wie viele Vorfälle wurden gemeldet? Wie schnell reagierten die Teams? Planen Sie regelmäßige interne Audits und lassen Sie Ihre Prozesse von Dritten prüfen. Nur so gewährleisten Sie, dass Ihr Cybersicherheitsniveau nachhaltig den Anforderungen der NIS-2 entspricht und Sie flexibel auf neue Bedrohungen reagieren können.

Mit diesem pragmatischen 5-Phasen-Ansatz strukturieren Sie Ihre NIS-2-Readiness und schaffen gleichzeitig einen kontinuierlichen Verbesserungsprozess – ein entscheidender Faktor, um Cybersicherheit nicht als einmaliges Projekt, sondern als festen Bestandteil Ihrer Unternehmens-IT zu etablieren.

Ist Ihr Unternehmen NIS-2-ready?

Nach den ersten Schritten zur Governance-Verankerung, Gap-Analyse und Maßnahmenumsetzung stellt sich jetzt die zentrale Frage: Erfüllt Ihre Organisation bereits alle Anforderungen der neuen EU-Richtlinie und des geplanten NIS-2-Umsetzungs- und Cybersicherheitsstärkungsgesetzes?

Ein klarer Statusbericht hilft, potenzielle Lücken im Risikomanagement, in der Netzwerk- und Informationssicherheit oder bei Meldeprozessen zu erkennen, bevor Bußgelder oder Nachforderungen der Aufsichtsbehörden greifen.

Mit unserem NIS-2-Readiness-Check erhalten Sie exakt das Feedback, das Sie brauchen: Sie sehen auf einen Blick, wie es um Ihre Cybersicherheit steht, welche Vorgaben schon erfüllt sind und wo noch Handlungsbedarf besteht.

Nächste Schritte: NIS-2 als Chance begreifen

Obwohl die NIS-2-Richtlinie und das begleitende NIS-2-Umsetzungs- und Cybersicherheitsstärkungsgesetz zunächst als regulatorische Hürden erscheinen, eröffnen sie echten Mehrwert für Ihr Unternehmen.

Mit den neuen Vorgaben zum Risikomanagement, zu Meldepflichten und zu technischen Sicherheitsmaßnahmen legen Sie nicht nur eine solide Basis für die Compliance – Sie steigern gleichzeitig Ihre Cyber-Resilienz, erhöhen das Vertrauen Ihrer Kunden und festigen Ihre Position als zuverlässiger Partner in kritischen Infrastrukturen.

Gehen Sie die Umsetzung nicht als „Pflicht“ an, sondern als Investition in Ihre Zukunftsfähigkeit: Ein ganzheitliches Stärkungskonzept für Informationssicherheit hilft, Schwachstellen frühzeitig zu identifizieren und gezielt zu schließen, bevor sie zu gravierenden Sicherheitsvorfällen werden.

Indem Sie jetzt Ihre Prozesse auf NIS-2-Stand bringen, schaffen Sie eine nachhaltige Plattform für kontinuierliche Verbesserungen – von der Risikoanalyse bis zum Business Continuity Management. So verwandeln Sie die neuen Vorschriften in einen Wettbewerbsvorteil und tragen zugleich aktiv zur Cybersicherheit in der EU bei.

Fazit: NIS-2 als Chance und Verpflichtung zugleich

Die NIS-2-Richtlinie ist mehr als ein bloßes Regelwerk: Sie ist eine Aufforderung, Cybersicherheit in Ihrer Organisation auf das nächsthöhere Level zu heben. Ja, die erweiterten Pflichten und Meldefristen erfordern eine straffe Projektorganisation und klare Verantwortlichkeiten – doch genau darin liegt Ihr Hebel für spürbare Verbesserungen im Sicherheitsniveau und im Digital Trust.

Indem Sie systematisch in Risikomanagement, Incident Response und Lieferkettensicherheit investieren, minimieren Sie nicht nur finanzielle und imagebezogene Risiken, sondern stärken Ihr gesamtes Sicherheits- und Informationssystem. Das Ergebnis: Eine resiliente IT-Landschaft, die flexibel auf neue Bedrohungen reagiert, und ein Geschäftsmodell, das auf solide rechtliche sowie technische Grundlagen baut. NIS-2 ist damit gleichzeitig Verpflichtung und Chance – nutzen Sie beides, um Ihr Unternehmen zukunftssicher aufzustellen.

FAQ - Häufige Fragen rund um NIS-2

Wann tritt NIS-2 in Deutschland in Kraft?

Die NIS-2-Richtlinie ist am 16. Januar 2023 auf EU-Ebene in Kraft getreten. Die EU-Mitgliedstaaten, darunter Deutschland, hatten bis zum 17. Oktober 2024 Zeit, die Vorgaben in nationales Recht zu überführen – im Fall Deutschlands als „NIS-2-Umsetzungs- und Cybersicherheitsstärkungsgesetz“ (NIS2UmsuCG). Aufgrund der vorgezogenen Neuwahlen zum Bundestag und der damit verbundenen Neubildung der Bundesregierung verschiebt sich die Verabschiedung des NIS2UmsuCG jedoch in die Mitte bis Ende des Jahres 2025. Einen entsprechenden Gesetzesentwurf hat das Bundeskabinett bereits vorgelegt.

Für wen gilt die NIS-2?

NIS-2 richtet sich an Unternehmen und Institutionen in definierten Sektoren, die als „besonders wichtige Einrichtungen“ oder „wichtige Einrichtungen“ gelten sowie Betreiber kritischer Infrastrukturen. Entscheidend sind dabei Größenkriterien (wie Mitarbeiterzahl und Jahresumsatz) und der rechtliche Sitz in der EU, sodass mittelständische und große Unternehmen gleichermaßen in die Pflicht genommen werden.

Welche Sektoren fallen unter NIS-2?

Unter NIS-2 werden Unternehmen in den Sektoren "besonders wichtig" (z.B. Energie, Wasser, Gesundheit, Transport/Verkehr, digitale Infrastruktur, Finanzwesen, Ernährung, Entsorgung, Staat, Weltraum, Chemie) und "wichtig" (z.B. verarbeitendes Gewerbe, digitale Dienste, Forschung, Post/Kurier) unterschieden. Erreicht ein Unternehmen in diesen Sektoren bestimmte Schwellenwerte (z.B. Größe, Umsatz, Bedeutung), gilt es als Betreiber einer kritischen Infrastruktur. Dann unterliegt es besonders strengen Sicherheits- und Meldepflichten nach NIS-2. Damit erweitert die NIS-2-Richtlinie seit 2025 den Geltungsbereich der bisherigen NIS-Richtlinie deutlich.

Ist NIS-2 verpflichtend?

Ja. Als EU-Richtlinie ist NIS-2 für alle betroffenen Unternehmen in den Mitgliedstaaten rechtsverbindlich. Selbst wenn das nationale Umsetzungsgesetz verzögert beschlossen wird, gelten die Vorgaben unmittelbar nach Ablauf der Umsetzungsfrist. Betroffene Unternehmen müssen daher schon vor der Verabschiedung nationale Maßnahmen einleiten, um Verletzungen der Meldepflichten und Sanktionen zu vermeiden.

Was ist der Unterschied zwischen DSGVO und NIS-2?

Die DSGVO regelt den Schutz personenbezogener Daten und stellt Anforderungen an Verarbeitungsvorgänge und Meldepflichten bei Datenpannen. NIS-2 hingegen fokussiert auf die Sicherheit von Netz- und Informationssystemen, verlangt ein umfassendes Risikomanagement, technische und organisatorische Sicherheitsmaßnahmen sowie strenge Meldefristen für Sicherheitsvorfälle. Während sich die DSGVO primär auf Datenschutzkonformität konzentriert, erhöht NIS-2 das Cybersicherheitsniveau in Unternehmen und Institutionen.

Wie müssen Unternehmen die NIS-2-Richtlinie umsetzen?

Zur Umsetzung der NIS-2-Richtlinie sollten Unternehmen zunächst eine Risikoanalyse durchführen, ein Informationssicherheitsmanagementsystem (ISMS) installieren, Prozesse für Incident Management definieren und technische Sicherheitsmaßnahmen wie Multifaktor-Authentifizierung und Backup Management einführen. Anschließend ist die Registrierung bei der zuständigen Behörde (BSI) vorzunehmen und eine verbindliche Melde- und Unterrichtungskette für Sicherheitsvorfälle zu etablieren. Die kontinuierliche Überprüfung und Aktualisierung dieser Maßnahmen sichert das erforderliche Cybersicherheitsniveau.

Was ist die NIS-2-Zertifizierung?

Anders als bei ISO-Normen wie ISO 27001 sieht NIS-2 keine eigene EU-Zertifizierung vor. Unternehmen können jedoch mit einer ISO 27001-Zertifizierung oder einem vergleichbaren Audit nachweisen, dass ihr Informationssicherheitsmanagement den Anforderungen der NIS-2-Richtlinie entspricht. Darüber hinaus bieten spezialisierte Dienstleister, darunter die Telekom MMS, NIS-2-Readiness-Checks und Assessments an, um eine formelle Konformität und einen lückenlosen Nachweis gegenüber Aufsichtsbehörden sicherzustellen.

Wie gut ist Ihr Unternehmen vorbereitet?

Wie gut ist Ihr Unternehmen vorbereitet?

Machen Sie den NIS-2 Check – bevor Pflichten zu Problemen werden. ✓fundierte Ist-Analyse zum Erfüllungsgrad der NIS-2-Anforderungen ✓detaillierter Maßnahmenplan & individuelle Beratung durch erfahrene ISMS-Expert*innen

Zum NIS-2-Check